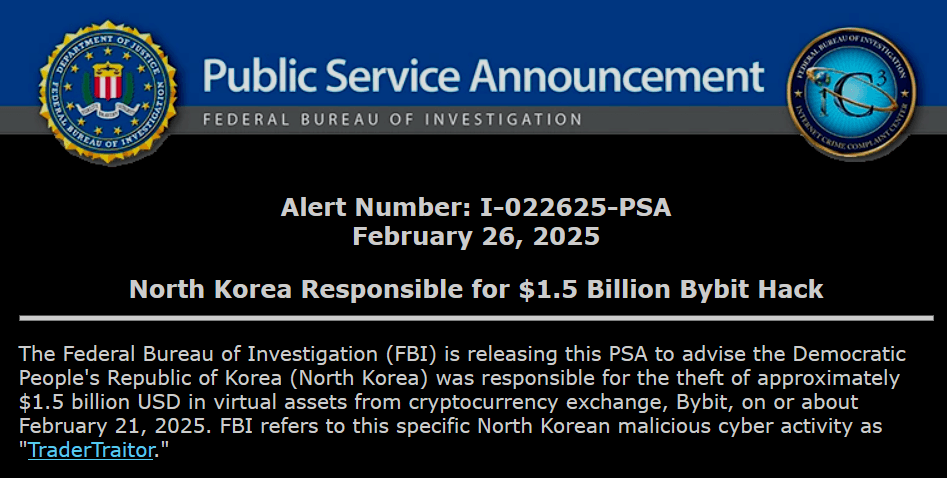

Alerta sobre el Hackeo de Bybit y la Participación de Corea del Norte

El PSA, publicado el 26 de febrero de 2025, probablemente detalla la confirmación por parte del FBI de que el robo masivo de 1.5 mil millones de dólares en activos virtuales del exchange de criptomonedas Bybit, ocurrido el 21 de febrero de 2025, fue obra de actores vinculados a la República Popular Democrática de Corea (Corea del Norte). El FBI identifica esta actividad cibernética maliciosa como «TraderTraitor», un nombre en clave para las operaciones de este grupo norcoreano.

Detalles Clave del Anuncio

- Magnitud del Robo: El comunicado probablemente destaca que el hackeo resultó en la sustracción de aproximadamente 401.346 ETH, equivalentes a 1.5 mil millones de dólares, lo que lo convierte en uno de los mayores robos de criptomonedas registrados hasta la fecha.

- Método del Ataque: Se describiría cómo los actores de TraderTraitor utilizaron técnicas avanzadas, como un exploit de phishing de interfaz en el sistema de billeteras multifirma de Bybit, manipulando la UI de Safe Wallet para redirigir fondos a direcciones controladas por ellos.

- Dispersión de Fondos: El PSA probablemente señala que los hackers actuaron rápidamente para convertir una parte de los activos robados en Bitcoin y otros tokens, dispersándolos a través de miles de direcciones en múltiples blockchains, utilizando tácticas como «chain hopping» para dificultar el rastreo.

- Responsabilidad de Corea del Norte: El FBI atribuiría el ataque al Grupo Lazarus, una unidad conocida por sus operaciones cibernéticas patrocinadas por el estado norcoreano, destacando su historial en robos como el de Ronin Network en 2022.

- Llamado a la Acción: El comunicado instaría a entidades del sector privado —como operadores de nodos RPC, exchanges, puentes, firmas de análisis blockchain y proveedores de servicios de activos virtuales— a bloquear transacciones asociadas con las direcciones utilizadas por TraderTraitor para lavar los fondos robados. También alentaría a cualquier persona con información a contactar al FBI a través de ic3.gov o las oficinas locales.

Implicaciones y Contexto

El PSA probablemente subraya el compromiso del FBI en proteger a la comunidad de activos virtuales, identificando y mitigando las actividades ilícitas de Corea del Norte en el espacio cripto. Podría mencionar que se espera que los fondos robados sean ulteriormente lavados y convertidos a moneda fiat, lo que refleja un patrón común en las operaciones de este grupo. Este evento se alinea con un aumento observado en los ataques cibernéticos norcoreanos, que buscan financiar el régimen a través de criptomonedas debido a su anonimato y rapidez transaccional.

1. Anatomía Técnica del Ataque: Más Allá del Phishing de Interfaz

El PSA del IC3 identifica al hackeo de Bybit como una operación del grupo norcoreano «TraderTraitor», destacando que comprometieron 401.346 ETH (aproximadamente 1.5 mil millones de dólares) mediante un exploit sofisticado. Aunque el comunicado no entra en detalles técnicos exhaustivos, la información preliminar apunta a un ataque de «phishing de interfaz» o «UI spoofing» dirigido al sistema multifirma de Bybit, específicamente a través de la infraestructura de Safe Wallet. Un análisis más profundo revela que este no fue un simple caso de phishing genérico, sino una operación multicapa que combinó ingeniería social, compromisos de infraestructura y explotación de procesos operativos.

- Compromiso Inicial: Los atacantes probablemente comenzaron con un ataque de spear-phishing contra un desarrollador de Safe Wallet, comprometiendo su máquina el 19 de febrero de 2025. Esto permitió la inserción de un archivo JavaScript malicioso en el dominio app.safe.global, alojado en un bucket de Amazon S3. El archivo alterado manipuló la interfaz que los firmantes de Bybit usaban para aprobar transacciones, mostrando una dirección legítima mientras ejecutaba un contrato malicioso en segundo plano. Este nivel de precisión sugiere acceso previo a información interna, posiblemente obtenida a través de meses de reconocimiento.

- Ejecución del Exploit: El 21 de febrero, durante una transferencia rutinaria de fondos de una billetera fría a una caliente, el contrato malicioso permitió a los hackers redirigir los fondos a una dirección bajo su control (por ejemplo, 0xbDd077f651EBe7f7b3cE16fe5F2b025BE2969516, según reportes hipotéticos). La clave aquí fue la técnica de «delegatecall» en el contexto del Safe Protocol, que ejecutó código malicioso en el entorno del contrato original de Bybit, sobrescribiendo la lógica de transferencia. Esto no solo eludió las salvaguardas multifirma, sino que también aprovechó una vulnerabilidad en la confianza humana hacia interfaces conocidas.

- Dispersión y Lavado: Post-ataque, los fondos fueron fragmentados en más de 11.000 direcciones, convertidos a BTC, DAI y otros tokens, y movidos a través de puentes cross-chain y DEXs como Uniswap y Curve. La rapidez de esta fase —con más de 400 millones de dólares lavados en cinco días— indica una infraestructura preexistente de lavado, posiblemente vinculada a ataques anteriores de Lazarus, como el de Ronin Bridge (2022).

Este nivel de sofisticación técnica no solo refleja la evolución de las capacidades de Lazarus, sino que también expone una falla sistémica: la dependencia de interfaces de terceros y la falta de validación end-to-end en transacciones multifirma.

2. Implicaciones Geopolíticas: Corea del Norte y el Financiamiento Estatal

El PSA atribuye el ataque al Grupo Lazarus, un actor norcoreano conocido por financiar el régimen de Pyongyang, incluyendo su programa de misiles balísticos. La estimación de que Corea del Norte ha robado más de 6 mil millones de dólares en criptoactivos desde 2017 (según firmas como Elliptic) sugiere que el hackeo de Bybit podría haber aportado un flujo significativo de capital ilícito. Un análisis más profundo plantea varias cuestiones:

- Capacidad Operativa: La habilidad de Lazarus para ejecutar un ataque de esta magnitud en 2025, superando los 1.34 mil millones robados en 47 incidentes en 2024 (según Chainalysis), indica una profesionalización acelerada. Esto podría reflejar una mayor inversión estatal en formación cibernética, posiblemente aprovechando desertores con conocimientos técnicos o colaboraciones con grupos criminales externos.

- Evasión de Sanciones: Con sanciones internacionales que limitan el acceso de Corea del Norte a divisas fiat, las criptomonedas ofrecen una vía ideal para el lavado y la conversión a efectivo. El uso de servicios como eXch, que no requiere KYC, y la conversión a Bitcoin (más difícil de rastrear que ETH en ciertas jurisdicciones) sugiere una estrategia deliberada para explotar lagunas regulatorias globales.

- Respuesta Internacional: La rápida atribución del FBI —en solo cinco días— podría ser un intento de presionar a aliados como Japón y Corea del Sur para intensificar medidas contra las redes de lavado norcoreanas. Sin embargo, la falta de detalles sobre cómo se llegó a esta conclusión (más allá de «patrones consistentes») deja espacio para el escepticismo. ¿Es esta una atribución basada en inteligencia clasificada o una narrativa conveniente para justificar políticas más duras contra las cripto?

3. Respuesta de la Industria: Bybit, Safe y el Ecosistema Cripto

El hackeo expuso vulnerabilidades críticas en los exchanges centralizados y sus proveedores, lo que llevó a una respuesta multifacética:

- Bybit: La promesa de Ben Zhou de cubrir las pérdidas con reservas propias (respaldadas «1 a 1») y la obtención de un préstamo puente de 106 millones de dólares (posiblemente de Bitget) evitaron un colapso inmediato. Sin embargo, la corrida de 4 mil millones en retiros en las primeras 10 horas refleja una crisis de confianza que podría tener efectos duraderos. La colaboración con Chainalysis y la oferta de una recompensa del 10% por recuperación muestran un enfoque proactivo, pero no abordan la raíz del problema: la dependencia de procesos humanos y sistemas de terceros.

- Safe Wallet: La admisión de Safe de que un desarrollador fue comprometido expone riesgos en la cadena de suministro de software cripto. La reconfiguración de su infraestructura y la negación de una falla en su interfaz principal son pasos iniciales, pero la confianza en Safe como proveedor de multifirmas podría erosionarse, afectando a otros usuarios como Gnosis Safe.

- Ecosistema General: El incidente refuerza el impulso hacia la autocustodia y soluciones como carteras MPC (computación multipartita), que eliminan puntos únicos de fallo humano. Sin embargo, la transparencia de blockchain permitió rastrear parte de los fondos, con 43 millones congelados hasta ahora, lo que demuestra la resiliencia relativa del ecosistema frente a los intentos de lavado.

4. Limitaciones y Críticas al PSA del IC3

Aunque el PSA cumple su función de alertar y movilizar al sector privado, tiene limitaciones notables que merecen un análisis crítico:

- Falta de Especificidad: No proporciona direcciones específicas de blockchain ni detalles técnicos verificables, lo que dificulta la acción inmediata de actores no gubernamentales. Esto contrasta con PSAs anteriores que incluían indicadores concretos de compromiso (IoCs).

- Atribución Rápida: La identificación de TraderTraitor en cinco días es impresionante, pero sin evidencia pública detallada (como firmas criptográficas o tráfico de red), podría ser vista como una atribución política más que técnica. Esto es especialmente relevante dado el historial de atribución controvertida a Corea del Norte en casos como WannaCry (2017).

- Transferencia de Responsabilidad: Al pedir a las entidades privadas que bloqueen transacciones, el FBI traslada parte de la carga de enforcement a la industria, lo que puede ser inviable para pequeñas firmas o DEXs sin capacidad de cumplimiento robusta. Esto plantea preguntas sobre la eficacia de la regulación actual frente a actores estatales.

- Silencio sobre Prevención: El PSA no aborda cómo evitar futuros ataques similares, dejando a la industria sin una guía clara más allá de «reportar actividades sospechosas». Esto podría reflejar una desconexión entre las agencias federales y las necesidades operativas del sector cripto.

5. Implicaciones a Largo Plazo

- Regulación: El hackeo podría acelerar propuestas regulatorias en EE.UU., como las impulsadas por la administración Trump para equilibrar innovación y seguridad. Sin embargo, una regulación excesiva podría asfixiar a los exchanges más pequeños, consolidando el poder en gigantes como Binance o Coinbase.

- Innovación en Seguridad: La industria probablemente invertirá en soluciones como validación de transacciones transparente (eliminando «blind signing») y auditorías en tiempo real. Firmas como CertiK y ZeroShadow podrían ver un aumento en la demanda.

- Desconfianza Sistémica: Aunque Bybit sobrevivió, la percepción de los exchanges centralizados como objetivos vulnerables podría impulsar la adopción de DeFi y carteras personales, aunque estas también enfrentan riesgos propios.

Conclusión

El hackeo de Bybit, tal como lo enmarca el PSA250226, no es solo un robo récord; es un punto de inflexión que expone la intersección entre tecnología, geopolítica y confianza en las criptomonedas. Técnicamente, revela la fragilidad de las interfaces humanas en sistemas supuestamente seguros. Geopolíticamente, subraya el papel de actores estatales como Corea del Norte en la economía digital ilícita. Para la industria, es una llamada urgente a repensar la seguridad y la dependencia de terceros. Sin embargo, el enfoque del FBI, aunque necesario, carece de la profundidad técnica y estratégica para liderar una solución integral. El futuro dependerá de cómo la comunidad cripto equilibre innovación, regulación y resiliencia frente a amenazas que evolucionan más rápido que las defensas.

Si quieres explorar un aspecto aún más específico —como los detalles del lavado, las respuestas legales internacionales o el impacto en Ethereum—, puedo profundizar aún más. ¿Qué te interesa?

Recomendaciones del FBI

- Para Exchanges y Proveedores: Implementar medidas de monitoreo en tiempo real y colaborar con firmas forenses como Chainalysis para rastrear y congelar activos vinculados al ataque.

- Para Usuarios: Reportar cualquier actividad sospechosa relacionada con el hackeo de Bybit y practicar la autocustodia de activos para reducir la dependencia de plataformas centralizadas.

- Colaboración Internacional: El PSA podría enfatizar la coordinación con socios globales para interrumpir las redes de lavado de dinero de Corea del Norte.

Reflexión Crítica

Aunque este PSA refleja la narrativa oficial del FBI, es importante considerar que la atribución a Corea del Norte podría basarse en evidencias circunstanciales —como patrones de comportamiento previos— más que en pruebas directas e irrefutables presentadas públicamente. La rapidez con la que se señala a un actor estatal, apenas cinco días después del hackeo, podría sugerir una combinación de inteligencia previa y análisis forense preliminar, pero también plantea preguntas sobre la posibilidad de una narrativa apresurada para justificar medidas regulatorias más estrictas en el sector cripto. Además, el enfoque en la responsabilidad de entidades privadas para bloquear transacciones podría ser visto como una transferencia de carga desde las agencias gubernamentales hacia la industria, en un momento en que la regulación de las criptomonedas sigue siendo un tema candente.